Rapport trimestriel sur les menaces : troisième trimestre 2025

La majorité des activités liées aux rançongiciels étaient le fait de trois principaux groupes. Beazley Security Labs a également identifié des tendances intéressantes chez les voleurs d'informations, notamment des techniques sophistiquées pour diffuser et masquer le malware, ainsi que de nouveaux entrants pour répondre à la demande.

Résumé

Au troisième trimestre, Beazley Security Labs a observé des tendances intéressantes émergeant dans les communautés de cybercriminels utilisant des rançongiciels et des campagnes d'attaques avancées ciblant les vulnérabilités de technologies très connues. Au cours du trimestre, nous avons également publié une nouvelle étude décrivant une nouvelle méthode de diffusion d'informations qui s'est efforcée de dissimuler des malwares à l'aide de fichiers légitimes. Malheureusement pour un acteur de la menace, nos chercheurs ont exploité des erreurs pour jeter un coup d'œil rare derrière le rideau sur les outils et l'infrastructure d'un acteur de la menace. Dans ce rapport, nous allons décrire l'attaque en détail, avec des liens vers les recherches et analyses détaillées.

En outre, plusieurs vulnérabilités critiques ont été révélées dans les principales technologies des entreprises au troisième trimestre, ce qui a accru les risques pour les organisations et a incité Beazley Security Labs (BSL) à émettre 38 % d'avis supplémentaires à ses clients en réponse à une exploitation active.

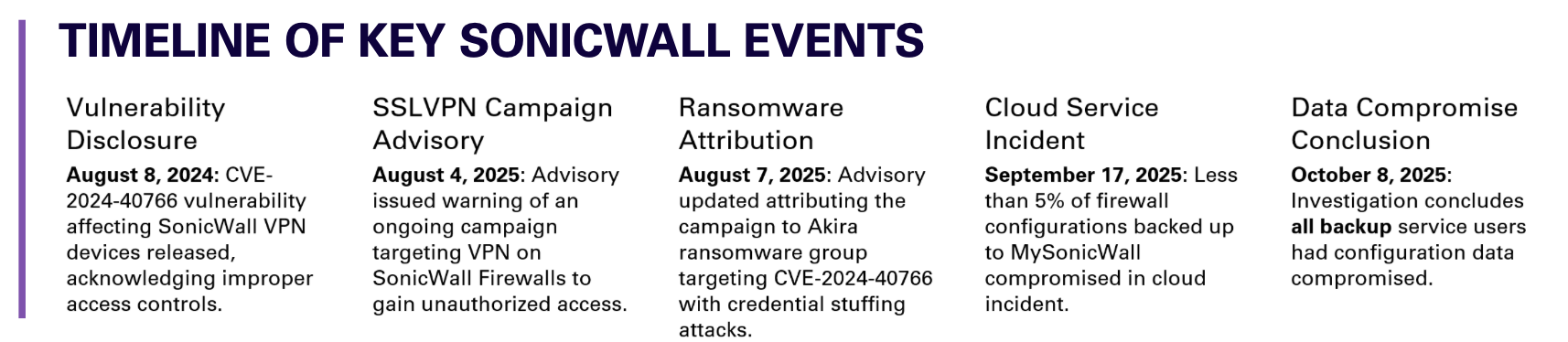

Poursuivant la tendance du deuxième trimestre, nos enquêtes ont montré que l'utilisation d'informations d'identification compromises restait le point d'entrée le plus utilisé pour les attaques de rançongiciels, et que les attaques contre des solutions VPN accessibles au public permettaient aux acteurs d'accéder aux données des environnements des victimes et de les exfiltrer. Une campagne prolongée menée par le groupe de rançongiciels Akira ciblant les appareils SonicWALL a contribué à ces niveaux d'activité élevés. Ce trimestre, SonicWALL a été confrontée à une faille majeure dans son service cloud, notamment en matière de sauvegardes de configuration sensibles des appareils SonicWALL clients.

L'analyse des modèles d'attaque à l'aide de la télémétrie Managed eXtended Detection and Response (MXDR) de Beazley Security a révélé une dépendance accrue au référencement et à l'empoisonnement des publicités pour tromper les utilisateurs finaux. Cette technique permet aux attaquants de diffuser des logiciels malveillants directement sur les terminaux des victimes, contrairement aux attaques d'ingénierie sociale traditionnelles telles que le vol d'informations d'identification activé par le phishing.

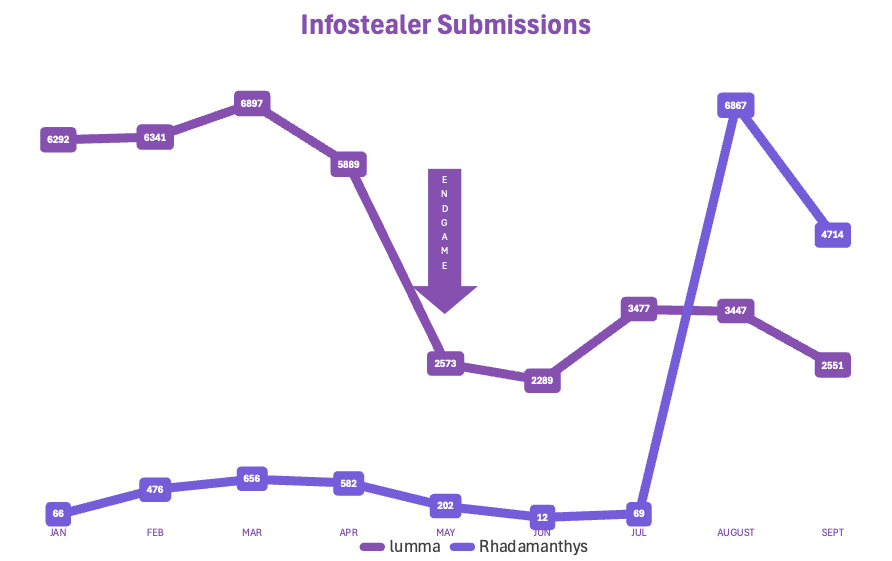

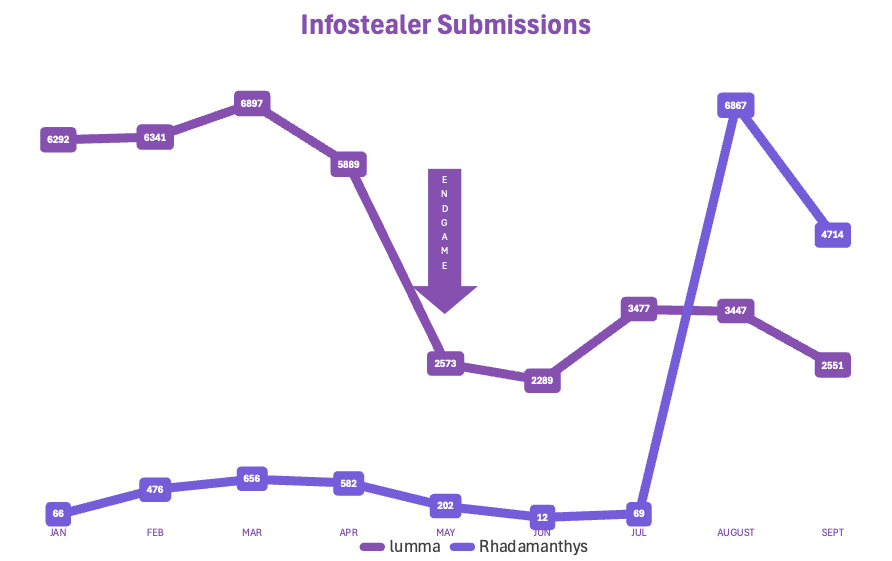

À la suite d'efforts tels que Opération ENDGAME qui a bouleversé les principales familles de voleurs d'informations, nous avons observé l'émergence de nouveaux voleurs d'informations ou de moins en moins connus pour répondre à la demande sur les marchés criminels clandestins. En août, par exemple, Beazley Security a constaté une augmentation de l'activité de Rhadamanthys infostealer, ce qui témoigne de la demande continue pour ces services banalisés. Des détails supplémentaires sont présentés plus loin dans ce rapport.

Le rapport de ce trimestre décrit l'activité et les tendances en matière de menaces et fournit des informations qui aideront votre organisation à renforcer sa préparation pour le reste de l'année 2025.

Principaux points à retenir du troisième trimestre 2025

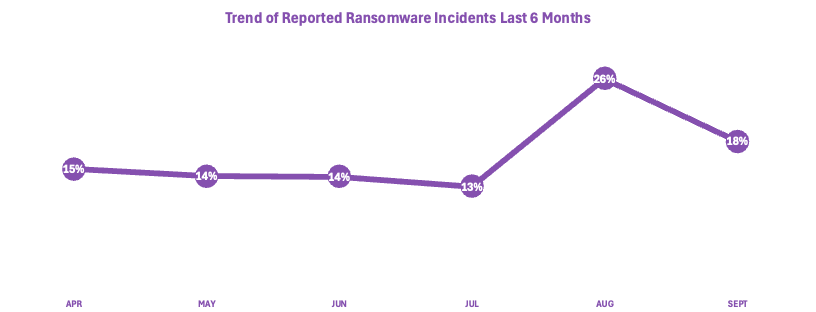

- Les mois d'août et septembre ont connu une forte augmentation de l'activité liée aux rançongiciels, ces mois représentant respectivement 26 % et 18 % des incidents de rançongiciels signalés au cours du dernier semestre.

- Akira, Qilin et INC Ransomware ont représenté 65 % de tous les cas de rançongiciels, ce qui témoigne d'une augmentation significative de l'activité des principaux opérateurs de rançongiciels.

- Les vulnérabilités exploitées connues détectées par l'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) ont chuté de 26 %, mais les attaquants ont mené plusieurs campagnes d'exploitation à fort impact.

- Les vulnérabilités critiques des appareils d'accès à distance Cisco et NetScaler attiraient de plus en plus l'attention des attaquants.

- Les attaques contre les appareils SonicWALL par le groupe de rançongiciels Akira se sont accélérées au troisième trimestre, suivies d'une importante violation de données MySonicWALL qui a eu un impact sur toutes les organisations utilisant le service cloud de sauvegarde.

Revue trimestrielle sur les ransomwares

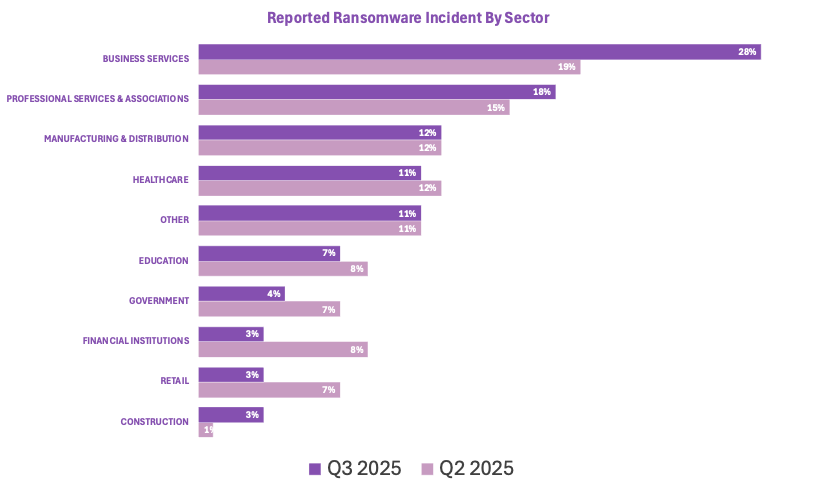

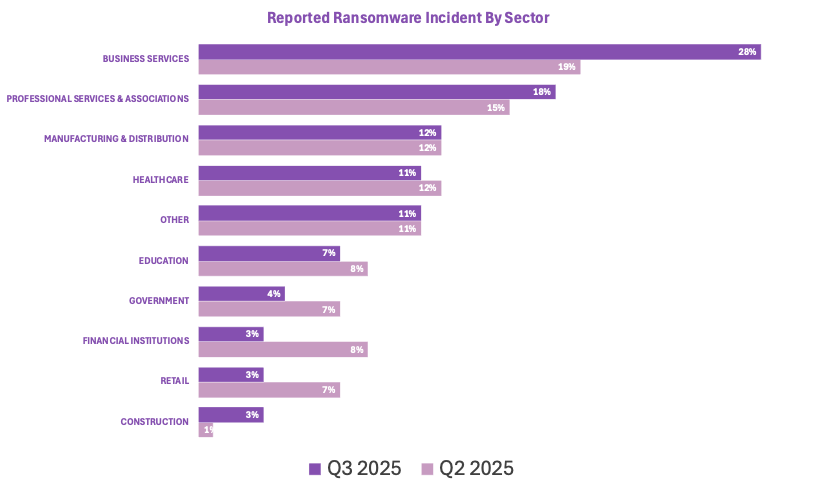

La comparaison des incidents de rançongiciels signalés ci-dessous (figure 1) montre comment les principaux secteurs d'activité ont été affectés par les campagnes de rançongiciels au fil du temps. Les variations entre les trimestres ne reflètent pas nécessairement une hausse ou une baisse de la menace globale des attaques de rançongiciels, mais peuvent indiquer une évolution du ciblage des acteurs de la menace, ainsi que la volonté de divulgation des victimes lorsqu'elles sont touchées par des incidents liés à des rançongiciels.

Les tendances observées au cours des deux derniers trimestres indiquent que la répartition des incidents liés aux rançongiciels est restée constante entre les secteurs, même si certains secteurs ont enregistré une plus forte concentration des activités signalées.

Les secteurs orientés vers les services, tels que les services commerciaux et professionnels, ont continué de connaître une augmentation du nombre d'incidents liés aux rançongiciels signalés au troisième trimestre de 2025. La tendance suggère que les groupes de rançongiciels ont réussi à cibler ces organisations, tandis que les segments de l'industrie, de la santé et de l'éducation sont restés relativement stables. Les institutions financières, les entités gouvernementales et le commerce de détail ont connu une légère baisse du volume relatif des cas de rançongiciels.

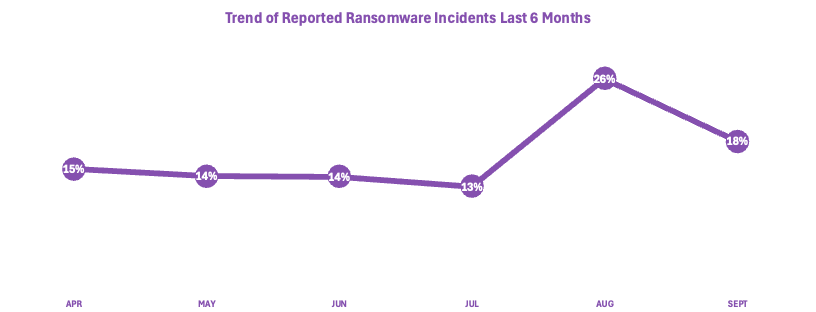

La figure 2 illustre les incidents liés aux rançongiciels signalés au cours des six derniers mois. Le mois d'août a connu une forte hausse des incidents signalés, tandis que le mois de septembre s'est maintenu à un niveau élevé. La hausse du nombre d'incidents signalés s'inscrit dans le cadre d'une vaste campagne menée par les opérateurs du ransomware Akira, expliquée en détail plus loin dans ce rapport.

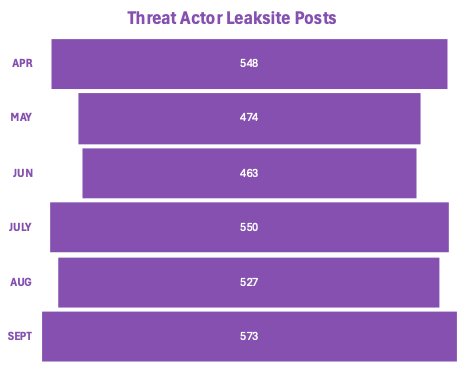

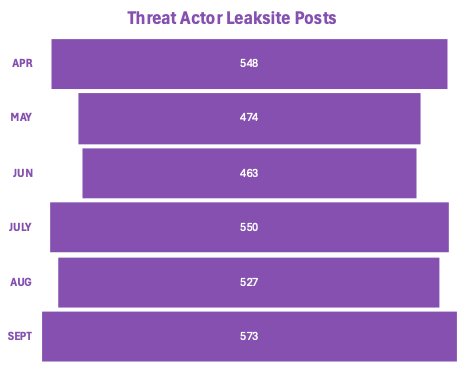

Comme prévu, l'activité surveillée sur les sites de fuite d'acteurs malveillants a augmenté en fonction des incidents de rançongiciels signalés, les publications sur les sites de fuite ayant augmenté de 11 % entre le deuxième et le troisième trimestre. Ces sites de fuite sont gérés par des groupes de rançongiciels dans le but de faire pression sur les victimes et de les inciter à payer, et le volume du site peut indiquer l'activité de la campagne menée par divers acteurs.

Les données provenant des sites de fuite ne tiennent toutefois pas compte des incidents qui n'ont pas été publiés par l'auteur de la menace. Les acteurs de la menace choisissent parfois d'empêcher des organisations spécifiques d'accéder à leurs sites de fuite en raison de décisions de ciblage internes, du paiement rapide d'une rançon ou dans le cadre de « négociations » avec les organisations victimes. Les publications sur les sites de fuite souffrent également d'un décalage, des jours ou des semaines entre le compromis, les processus de négociation et, enfin, la divulgation publique. Cela est parfois signalé avec un léger décalage entre les pics d'incidents signalés et l'activité sur le site de la fuite, comme le montrent les données du troisième trimestre. Un pic de signalements d'incidents en août a été suivi d'une augmentation du nombre de publications sur les sites de fuites publiques en septembre.

Les opérateurs de rançongiciels Qilin et Akira ont notamment été les principaux contributeurs aux divulgations de sites de fuite surveillées par Beazley Security Labs au cours du troisième trimestre. Qilin a enregistré 271 publications, tandis qu'Akira a suivi avec 167 publications. Cette activité externe est étroitement liée aux enquêtes sur les rançongiciels menées par Beazley Security en réponse aux incidents au cours de la période.

Acteurs et comportements liés aux ransomwares

Par rapport aux enquêtes menées par Beazley Security le trimestre dernier, le troisième trimestre a connu un changement significatif dans l'attribution des rançongiciels. Akira est à l'origine de la plus grande partie des cas de rançongiciels sur lesquels Beazley Security a enquêté, soit plus de 20 % de plus que le deuxième groupe le plus actif, Qilin. L'augmentation spectaculaire de l'activité d'Akira reflète probablement l'exploitation continue par le groupe des vulnérabilités du VPN SonicWall, ce qui lui a permis de victimiser efficacement les organisations utilisant ces produits.

Nous avons également constaté un changement dans la concentration et la répartition des acteurs de la menace impliqués dans les cas de rançongiciels. La catégorie « Autres », qui comprend les acteurs de menaces moins connus, est passée de 40 % des cas le trimestre dernier à 16 % au troisième trimestre. Notamment, les trois principaux groupes de rançongiciels représentaient 65 % de tous les cas, ce qui témoigne d'une augmentation significative de l'activité des principaux opérateurs de rançongiciels. Ce changement peut également indiquer des revers opérationnels parmi les groupes les moins compétents ou les moins actifs au cours du trimestre.

Parmi les acteurs des rançongiciels observés par les équipes de réponse aux incidents de Beazley Security, les trois groupes représentant la plus grande partie des enquêtes menées au cours du trimestre sont détaillés ci-dessous :

• Akira

Actif depuis début 2023, Akira obtient généralement un accès initial en exploitant les faiblesses des appareils VPN et des services à distance. Au troisième trimestre, ils ont largement tiré parti du bourrage d'informations d'identification et des attaques par force brute, ciblant de manière opportuniste des systèmes non corrigés ou des informations d'identification faibles. L'augmentation de leur activité au cours du trimestre en matière de ciblage des appareils SonicWALL est détaillée plus loin dans ce rapport et est emblématique de cette approche. Ils ont capitalisé sur les vulnérabilités des appareils pour cibler divers secteurs, notamment l'éducation, la fabrication et l'informatique. Akira a été à l'origine d'environ 39 % des cas d'intrusion de Beazley Security au troisième trimestre et a revendiqué 167 publications sur son site de fuite public ce trimestre.

• Qilin

Également connu sous le nom d'Agenda, Qilin a été observé pour la première fois par des chercheurs en sécurité vers juillet 2022. Le groupe, comme la plupart des opérateurs de rançongiciels modernes, pratique la double extorsion et exfiltre les données avant de les chiffrer. Le groupe verse des rançons à la fois pour le déchiffrement au cas où les victimes ne disposent pas de sauvegardes fiables et pour la promesse de supprimer les données volées une fois payées. Ils sont connus pour exploiter leurs victimes par le biais d'e-mails de phishing, de pièces jointes malveillantes et en utilisant à mauvais escient des informations d'identification faibles pour accéder via les services du protocole RDP (Remote Desktop Protocol). Ce trimestre, les intervenants de Beazley Security ont observé que Qilin avait obtenu un accès initial à des environnements en forçant brutalement les informations d'identification VPN des utilisateurs distants et en abusant des informations d'identification compromises valides. Le groupe est lié à de nombreuses cyberattaques de premier plan, notamment récent incident très médiatisé visant un fabricant de bière japonais. Qilin a été à l'origine d'environ 18 % des cas d'intrusion de Beazley Security au troisième trimestre et a revendiqué 271 publications sur son site de fuite public ce trimestre.

• INC Ransomware

INC Ransomware, connu pour avoir déployé un ransomware du même nom, a été observé pour la première fois en juillet 2023. Le groupe utilise une combinaison de phishing, de vol d'informations d'identification et d'exploitation opportuniste des appareils d'entreprise exposés pour obtenir un premier accès. Depuis leur création, ils ont fait preuve de peu de discrimination dans les secteurs qu'ils attaquent, mais des activités récentes les ont liés à attaques contre des organisations de santé et des cibles du secteur public. INC Ransomware a été à l'origine d'environ 8 % des cas signalés par Beazley Security IR au troisième trimestre et a généré 119 publications sur son site de fuite public ce trimestre. Les intervenants de Beazley Security ont observé que le groupe avait utilisé des informations d'identification valides et compromises pour accéder aux environnements des victimes via un VPN et Remote Desktop.

Accès initial entraînant le déploiement de rançongiciels

Les méthodes d'accès initial, telles que l'exploitation de services exposés, le phishing ou l'utilisation d'informations d'identification valides volées, peuvent donner un aperçu des tactiques utilisées par les opérateurs de rançongiciels pour obtenir un accès initial. En analysant les enquêtes de Beazley Security, nous pouvons suivre l'évolution des tendances des opérateurs afin d'identifier les opportunités de réduction des risques.

Comme pour le deuxième trimestre, notre analyse a conclu que le point d'entrée le plus courant était l'utilisation d'informations d'identification valides et compromises pour accéder à l'infrastructure VPN, dont la distribution a continué de croître ce trimestre. Cette tendance souligne l'importance de s'assurer que l'authentification multifactorielle (MFA) est configurée et de protéger les solutions d'accès à distance, et que les équipes de sécurité surveillent et contrôlent de manière compensatrice tous les comptes pour lesquels des exceptions MFA ont été mises en place.

L'exploitation des systèmes et services connectés à Internet a légèrement augmenté, tandis que les compromissions via les services de bureau à distance (RDS) et les attaques contre la chaîne d'approvisionnement ont diminué.

Bien que l'accès aux VPN basé sur des informations d'identification soit resté le point d'entrée le plus courant, un sous-ensemble important d'enquêtes a révélé une campagne prolongée menée par les opérateurs de rançongiciels Akira compromettant les appliances de sécurité SonicWALL. Dans les cas où l'attribution était établie, le groupe obtenait systématiquement l'accès en utilisant des informations d'identification valides lors d'attaques par bourrage d'informations d'identification contre les services SonicWALL SSLVPN, en exploitant des contrôles d'accès faibles tels que l'absence de MFA et des politiques de verrouillage insuffisantes sur l'appareil.

Pour aggraver les attaques croissantes contre ces appareils, SonicWALL a révélé fin septembre que son Le service de sauvegarde dans le cloud MySonicWALL a été compromis. Les données compromises comprenaient des configurations de pare-feu sensibles de toutes les organisations ayant opté pour le service de sauvegarde dans le cloud, y compris des informations d'identification cryptées qui peuvent être utilisées de manière abusive par les acteurs de la menace pour obtenir un accès initial. Un compte rendu détaillé des incidents de SonicWALL et de la campagne d'Akira est disponible dans la section Threat Landscape de ce rapport.

Un sous-ensemble plus restreint mais remarquable de cas de rançongiciels a débuté par des attaques d'empoisonnement liées à l'optimisation des moteurs de recherche (SEO) et des publicités malveillantes, observées comme méthode utilisée pour l'accès initial dans le cadre de certaines enquêtes sur le ransomware Rhysida. Cette technique place les sites Web contrôlés par des acteurs malveillants en tête des résultats de recherche par ailleurs fiables, incitant les utilisateurs à télécharger de faux outils de productivité et d'administration tels que des éditeurs PDF. Ces outils peuvent être utilisés comme chevaux de Troie avec différentes charges utiles de malwares, en fonction des objectifs des acteurs malveillants, et peuvent potentiellement permettre aux acteurs de la menace de prendre pied directement sur le terminal d'un réseau. L'attaque est efficace car elle contourne les autres protections traditionnelles d'ingénierie sociale, telles que les filtres de messagerie qui empêchent les attaques de phishing. D'autres campagnes d'attaque alimentées par ce logiciel trojanisé ont été observées par les équipes MDR de Beazley Security et sont documentées dans la section Tendances et aperçu ci-dessous.

Tendances et aperçu de Beazley Security MDR

Tout au long du troisième trimestre, les équipes MDR de Beazley Security ont observé une activité adverse soutenue ciblant les clients. Chaque incident a été mappé par rapport au framework MITRE ATT&CK afin de fournir une visibilité sur le comportement des adversaires et de comprendre les tendances des modèles d'attaque.

La plupart des activités observées se sont produites entre le début et le milieu du cycle de vie des attaques du MITRE. C'est là que les acteurs de la menace s'efforcent d'établir l'accès, d'inciter les victimes à exécuter des programmes malveillants pour obtenir des informations d'identification et de pénétrer plus loin dans un réseau.

Les données sur les incidents du troisième trimestre montrent une dépendance accrue à l'égard de la détonation des logiciels malveillants sur les terminaux, comme en témoigne la catégorie Exécution du framework, son occurrence étant en hausse par rapport au deuxième trimestre. Cette tendance indique que les acteurs de la menace s'orientent vers des méthodes plus agressives. Plutôt que de s'appuyer sur des tactiques d'ingénierie sociale traditionnelles, les attaquants tentent de s'implanter en incitant les victimes à exécuter directement des malwares.

Empoisonnement SEO et outils trojanisés

L'un des facteurs observés a été l'efficacité croissante de Campagnes d'empoisonnement SEO. L'empoisonnement du référencement est une technique par laquelle les acteurs de la menace manipulent le classement des moteurs de recherche pour promouvoir des sites Web malveillants ou compromis en haut des résultats de recherche. Ces sites Web malveillants imitent fréquemment des pages de téléchargement légitimes pour les outils de productivité et d'administration les plus populaires.

Cette technique s'est révélée efficace car elle nécessite une interaction minimale avec la victime et exploite la confiance inhérente dans les résultats des moteurs de recherche. Ces sites sont développés pour proposer des versions trojanisées d'outils de productivité et d'administration populaires tels que des éditeurs PDF, des utilitaires d'accès à distance ou des outils de collaboration. Lorsque les victimes téléchargent et exécutent les applications, celles-ci semblent fonctionner comme prévu tout en mettant en place de manière néfaste des mécanismes de persistance secondaires. Certaines variantes de ces faux outils sont encore plus difficiles à détecter par les fournisseurs de protection des terminaux, car ils ne téléchargent pas ou n'exécutent pas immédiatement des charges utiles malveillantes, mais ils planifient et installent des logiciels malveillants, tels que des infostealers, ultérieurement via des mises à jour malveillantes. Cette technique de blocage permet à un plus grand nombre de victimes de télécharger le malware avant que les fournisseurs de sécurité ne s'en emparent, ce qui rend les campagnes encore plus prolifiques.

Cela permet aux attaquants d'ignorer les étapes de reconnaissance traditionnelles pour exécuter des programmes malveillants. Le résultat confirme qu'il est essentiel de déployer un ensemble complet de contrôles de sécurité, notamment un filtrage amélioré des navigateurs Web et une sensibilisation des utilisateurs finaux, afin de lutter contre l'évolution des tactiques.

Au cours du troisième trimestre, les équipes MDR de Beazley Security ont observé plusieurs incidents au cours desquels des victimes ont été incitées à télécharger de faux outils de productivité, principalement sous la forme d'utilitaires PDF, alors que des acteurs de la menace lançaient des vagues de campagnes de référencement de grande envergure. Notamment, la campagne EvilAI (décrit dans une étude menée par Trend Micro) a démontré comment certains attaquants utilisent l'IA pour générer du code et des skins destinés à dissimuler des malwares. Les faux outils étaient habillés de noms tels que « Recipe Lister » et « PDF Editor » et distribués via des manipulations SEO et des publicités malveillantes. Des acteurs de la menace ont également été observés en train d'emballer les faux outils avec des signatures numériques valides dans le but d'échapper davantage à la détection. Pour les entreprises, ces menaces soulignent la nécessité de mettre en place des protections approfondies, telles que le filtrage Web, la visibilité des terminaux et une formation de sensibilisation à la sécurité organisationnelle pour lancer les campagnes.

Informations d'identification valides et volées

Accès aux informations d'identification les tentatives ont également augmenté en termes de distribution, en s'alignant sur les acteurs de la menace qui exploitent des informations d'identification volées à la suite de violations de données, utilisent des configurations d'appareils de sécurité divulguées et achètent des informations d'identification compromises. Comme indiqué ci-dessus, de nombreuses intrusions observées ont commencé par des attaquants utilisant des informations d'identification valides mais compromises. Ce schéma montre à quel point la banalisation des informations d'identification volées reste une approche efficace pour permettre aux attaquants d'accéder sans autorisation à un réseau. Cela souligne également la nécessité pour les organisations d'investir dans la sécurité et de renforcer leurs environnements grâce à des contrôles d'identité modernes. Si un attaquant obtient des informations d'identification valides et compromises, des protections telles que des politiques complètes de MFA et d'accès conditionnel contribuent à réduire les risques et peuvent alerter les équipes de sécurité en cas de tentative d'intrusion.

Tendances en matière d'identification des attaques

Comme mentionné ci-dessus, le comportement contradictoire continue d'évoluer et la télémétrie MDR révèle un léger changement dans notre cumul des étapes d'attaque de haut niveau au cours des deux derniers trimestres.

Tout comme au deuxième trimestre, la majorité des incidents liés au MDR ont été maîtrisés au début et au milieu de l'attaque. Il y a notamment eu un changement, de plus en plus de menaces passant à des phases d'attaque intermédiaires ce trimestre. Cette tendance correspond à la détection de tentatives d'exécution malveillantes sur les terminaux des victimes, dont beaucoup ont été provoquées par une recrudescence des campagnes d'empoisonnement du référencement, utilisant parfois de faux logiciels qui « attendent » de recevoir des mises à jour malveillantes pour contourner les solutions anti-malware traditionnelles pour les terminaux.

Tendances et aperçu des vulnérabilités

Au troisième trimestre 2025, plus de 11 700 nouvelles vulnérabilités ont été divulguées publiquement. Parmi ceux-ci, près de 1 800 étaient considérés comme présentant un risque élevé, ce qui signifie qu'ils pouvaient être exploités à distance et risquaient de provoquer des dommages s'ils n'étaient pas corrigés.

Parmi celles-ci, 29 vulnérabilités ont été confirmés comme étant activement exploités dans la nature, selon l'Agence de cybersécurité et de sécurité des infrastructures (CISA). Ces « vulnérabilités exploitées connues » (KEV) sont particulièrement importantes car elles représentent des menaces et des impacts réels.

*Les avis critiques de la BSL sont mis à la disposition du public ici.

Au troisième trimestre, l'activité s'est poursuivie, le nombre de vulnérabilités récemment publiées restant stable par rapport au deuxième trimestre, mais le nombre de vulnérabilités ajoutées au KEV de la CISA a chuté de 26 %. Bien que moins de vulnérabilités aient été confirmées comme étant activement exploitées par la source faisant autorité, cela ne signifie peut-être pas une réduction du risque. Bien que les attaquants ciblent moins de vulnérabilités, les campagnes dans lesquelles ils sont utilisés peuvent avoir plus d'impact.

Laboratoires de sécurité Beazley (BSL) a publié 11 réponses consultatives « jour zéro » (0 jour), soit une augmentation de 38 % par rapport au deuxième trimestre. Ces types de vulnérabilités sont exploités avant que les fournisseurs ne publient un correctif et sont souvent utilisés dans le cadre de campagnes ciblées et imminentes.

Voici quelques campagnes d'exploitation percutantes que Beazley Security a suivies au troisième trimestre :

- Vulnérabilité de type 0-day dans Microsoft SharePoint « ToolShell » (CVE-2025-53770)

Ce trimestre, une vulnérabilité très importante, connue sous le nom de « ToolShell », a affecté les installations de Microsoft SharePoint Server sur site. La faille permettait aux attaquants d'exécuter du code à distance sur des installations vulnérables sans nécessiter d'authentification. La campagne d'attaque a fonctionné en envoyant une charge utile spécialement conçue pour exploiter les faiblesses de la manière dont SharePoint gérait certains trafics de requêtes Web. En cas d'exploitation réussie, les attaquants extrayaient les clés cryptographiques du serveur, puis les utilisaient pour mieux contrôler les sites vulnérables, installer des webshells et exfiltrer des données. Microsoft a publié des correctifs et a recommandé aux clients concernés de changer leurs clés cryptographiques. BSL a publié cet avis sur la campagne d'attaque. - CrushFTP (CVE-2025-54309)

Ce trimestre, une autre vulnérabilité critique a touché CrushFTP, une plateforme de transfert de fichiers sécurisée sur Internet largement utilisée par les organisations. Le support technique de CrushFTP pensait que les attaquants avaient réussi à rétroconcevoir un correctif antérieur au produit et à découvrir un contournement de l'authentification à distance dans un composant souvent utilisé pour les échanges de fichiers interentreprises. Suivi en tant que CVE-2025-54309, cette faille de 0 jour a permis à des attaquants non authentifiés d'accéder aux serveurs, aux données et aux fonctions administratives de CrushFTP du logiciel. Ce n'est pas la première fois que CrushFTP fait face à des campagnes d'exploitation ciblant des vulnérabilités critiques. Le trimestre dernier, CVE-2025-31161 a également permis des attaques à distance non authentifiées visant à compromettre la plateforme. - Les attaquants exploitent les vulnérabilités critiques de Cisco dans leurs campagnes

Au troisième trimestre, les attaquants ont de plus en plus ciblé l'infrastructure et les appareils périphériques Cisco dans le cadre de campagnes visant à exploiter les failles de l'accès à distance et des services réseau. Dans le cadre d'une campagne, un acteur averti a exploité des vulnérabilités (CVE-2025-20333 et CVE-2025-20363) dans les composants VPN Cisco ASA pour obtenir un accès non autorisé aux environnements, ce qui a conduit la CISA à publier ce directive obligeant les agences fédérales américaines à soumettre les données de base des appareils concernés et à vérifier l'absence de signes de compromission.

Une autre campagne a attaqué une faille critique dans le système d'exploitation sous-jacent (IOS) de Cisco avec un protocole de gestion réseau activé (SNMP). L'équipe de réponse aux incidents de Cisco a confirmé l'exploitation réussie de cette vulnérabilité (CVE-2025-20352) dans la nature, ce qui a amené CISA à l'ajouter à la base de données exploitées connues (KEV). Une campagne documentée a par la suite été intitulée »Zero Disco» et a démontré que des acteurs malveillants déployaient des rootkits sur certains périphériques réseau Cisco concernés. - CITRIXBLEEDS (Encore une fois)

Citrix NetScalers est une solution de réseau de périmètre largement utilisée dans les environnements d'entreprise, servant de passerelle entre les utilisateurs et les applications internes. Les services aident les entreprises à gérer et à sécuriser l'accès aux applications, aux services cloud et aux postes de travail distants. De ce fait, les services NetScaler deviennent une cible de grande valeur pour les attaquants.

Deux campagnes distinctes documentées dans les récents avis de BSL indiquent que des attaquants ciblent à plusieurs reprises les appliances pour tenter de compromettre les organisations. Le premier, signalé à la fin du deuxième trimestre, s'appelait »Citrix Bleed 2», en raison de sa similitude de vulnérabilité avec le premier incident CitrixBleed en 2023, au cours duquel des attaquants ont pu extraire des informations de session sensibles et contourner l'authentification suite à une faille de fuite de mémoire (CVE-2023-4966).

La deuxième faille, la plus récente (CVE-2025-7775) a permis à des attaquants non authentifiés d'exécuter du code à distance sur les NetScalers concernés présentant des configurations vulnérables. Citrix a confirmé l'exploitation active de la vulnérabilité dans la nature sur certaines implémentations de NetScaler, ce qui a amené la CISA à ajouter la vulnérabilité à sa base de données KEV et à signaler des implants Webshell déployés sur des appliances compromises. En particulier, CheckPoint observations signalées d'acteurs de la menace discutant de la manière d'utiliser cette vulnérabilité comme une arme à l'aide d'outils d'IA offensifs pour faciliter les efforts de reconnaissance et la génération d'exploits en mode zéro.

Alors que les vulnérabilités exploitées ajoutées au KEV de la CISA ont connu une tendance à la baisse au troisième trimestre, l'augmentation des campagnes d'attaques suivies par Beazley Security Labs indique que les attaquants exploitent les systèmes plus rapidement avant que les fournisseurs et les administrateurs système ne puissent les corriger. Cela s'est traduit par une exploitation à plus grande échelle des services d'entreprise essentiels au cours du trimestre.

Cette tendance souligne la nécessité de pratiquer la gestion des vulnérabilités comme une discipline continue, afin que les organisations comprennent les vulnérabilités graves et y remédient le plus rapidement possible. Dans certaines situations, cela peut impliquer la mise en œuvre de mesures d'atténuation temporaires ou le verrouillage de l'accès au réseau jusqu'à ce que des correctifs critiques puissent être fournis.

En outre, les organisations doivent partir du principe que les appareils extrêmement vulnérables exposés à Internet ont peut-être déjà été compromis et mener une enquête appropriée.

Observations dans le paysage des menaces

Infostealer Trends : de l'opération ENDGAME à la montée en puissance de Rhadamanthe

Au deuxième trimestre, Beazley Security a suivi l'impact de l'opération ENDGAME, un effort international d'application de la loi ciblant les infrastructures cybercriminelles. Menée par Europol et Eurojust, l'opération a perturbé un sous-ensemble de familles de malwares de vol d'informations populaires, dont LummaStealer et RedLine. Ces voleurs d'informations sont souvent utilisés pour exfiltrer des informations d'identification, des données de navigateur et d'autres informations sensibles et servent souvent de précurseur au déploiement de rançongiciels.

L'opération ENDGAME a entraîné le démantèlement de plus de 300 serveurs et la saisie de millions de dollars en cryptomonnaies. En conséquence, les volumes de soumissions de VirusTotal pour le malware Lumma ont fortement chuté, ce qui a entraîné une perturbation initiale de l'écosystème des voleurs d'informations, comme illustré ci-dessous.

Grâce à ENDGAME, les forces de l'ordre ont donné un grand succès à Lumma Stealer dans les écosystèmes cybercriminels. Bien que nous ne puissions pas être certains de l'impact exact, sur des forums criminels surveillés par Beazley Security, les administrateurs de Lumma ont indiqué que près de 2 500 de leurs domaines avaient été saisis.

L'hypothèse était que les forces de l'ordre avaient infiltré leurs serveurs en présentant « une certaine vulnérabilité interne dans IDRAC », une console intégrée qui permet aux administrateurs de gérer à distance les serveurs via un réseau. Les administrateurs de Lumma ont indiqué avoir corrigé et désactivé physiquement les interfaces après la compromission. Ils ont également allégué que les forces de l'ordre avaient créé des pages de phishing pour voler des informations d'identification, collecter des adresses IP et demander l'accès aux webcams des clients de Lumma. Peu de temps après la publication de ces informations, le compte « Lumma » a été désactivé du forum darkweb, ce qui a suscité le scepticisme des membres quant à la légitimité de ces allégations. Quoi qu'il en soit, de nombreux consommateurs du service Lumma ont perdu confiance et ont transféré leurs activités vers d'autres « plateformes » de vol d'informations.

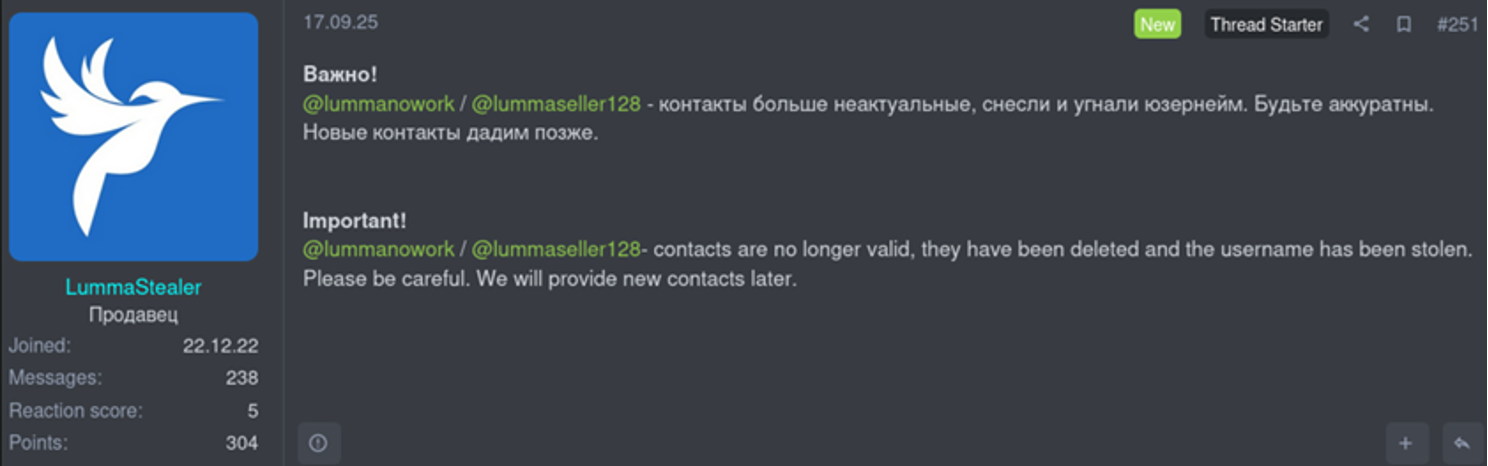

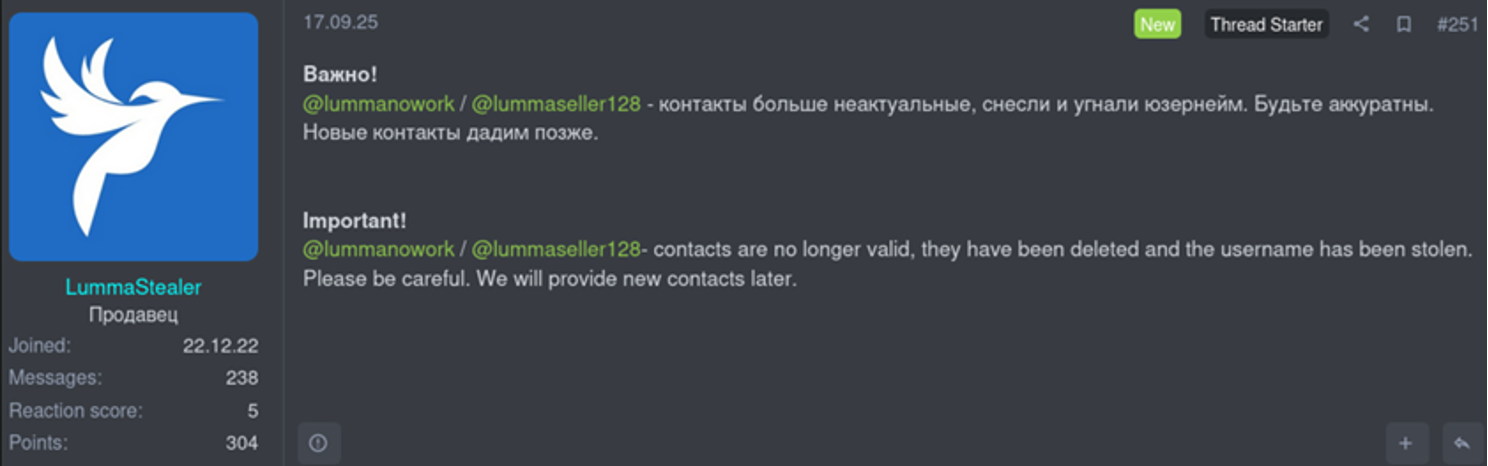

Le 17 septembre, les comptes de télégrammes, les chaînes et le bot du marché Lumma Stealer ont été supprimés. Sur un autre forum criminel surveillé par Beazley Security, les administrateurs de Lumma ont déclaré avoir perdu le contrôle des comptes de télégrammes.

Alors que les acteurs de la menace utilisant la plateforme infiltrée d'infostealer étaient de plus en plus inquiets, la communauté a commencé à cibler les personnes soupçonnées d'être impliquées dans le développement de Lumma Stealer. Beazley Security a surveillé une campagne en cours contre les administrateurs de Lumma à partir de fin août, qui a finalement abouti à la publication d'un site Web intitulé « Lumma Rats ». Bien que Beazley Security ne puisse pas confirmer la légitimité ou le motif, le site est censé détenir des informations personnelles identifiables (PII), des dossiers financiers, des mots de passe et des profils de réseaux sociaux de cinq opérateurs de Lumma Stealer.

Entrez Rhadamanthys. Cette variante de vol d'informations est apparue pour la première fois dans des forums clandestins fin 2022 et, grâce à de récentes améliorations, elle est un voleur d'informations considérablement furtif et efficace. Le groupe à l'origine de Rhadamanthys s'appelle « RHAD Security » et « Mythical Origin Labs » et propose depuis aux acteurs de la menace des offres de malwares en tant que service (MaaS) à plusieurs niveaux, y compris un « package d'entreprise » dans lequel les clients peuvent contacter l'équipe d'assistance et de vente du groupe pour obtenir des informations supplémentaires et des personnalisations. L'infostealer inclut des fonctionnalités modernes pour échapper à la détection et des techniques d'analyse courantes utilisées par les défenseurs.

L'augmentation du nombre de soumissions pour Rhadamanthys s'inscrit dans le cadre de quelques événements, notamment des améliorations importantes apportées à l'infostealer dans les dernières versions. Le groupe a étendu sa présence sur le marché au-delà des publicités clandestines sur les forums grâce à un site Tor de marque à l'aspect professionnel et à des chaînes d'assistance Telegram. L'infostealer a également été récemment observé enchaîné aux méthodes de diffusion ClickFix, une technique d'ingénierie sociale tendance qui incite les utilisateurs à copier et coller des commandes PowerShell malveillantes sur leur système sous prétexte de résoudre un problème technique ou de résoudre un CAPTCHA.

Alors que les mesures coercitives ont perturbé les principales familles de voleurs d'informations et ont érodé la confiance des consommateurs, l'adoption massive de Rhadamanthys témoigne de la demande continue de voleurs d'informations banalisés, et l'augmentation du nombre de soumissions met en évidence le succès de ces services au sein des écosystèmes cybercriminels.

La campagne PXA Stealer dévoilée

En partenariat avec SentinelLabs, Beazley Security Labs a annoncé une nouvelle campagne de vol d'informations ce trimestre, centrée sur un malware basé sur Python nommé PXA Stealer. Cette campagne, active de fin 2024 à 2025, a été liée à un acteur de la menace cybercriminelle de langue vietnamienne et a touché des milliers de victimes dans au moins 62 pays différents, dont les États-Unis, la Corée du Sud, les Pays-Bas, la Hongrie et l'Autriche.

La campagne a permis de récolter une grande quantité de données sensibles, notamment plus de 200 000 mots de passe, des centaines d'enregistrements de cartes de crédit et plus de 4 millions de cookies de navigateur, illustrant l'ampleur et l'efficacité de l'opération.

Pour éviter d'être détectée, la campagne a utilisé plusieurs techniques pour compliquer les analyses médico-légales pour les défenseurs et les chercheurs. Ces astuces venaient s'ajouter aux astuces de tromperie habituelles utilisées par les acteurs de la menace pour cacher des composants malveillants aux utilisateurs cibles. Des documents leurres inoffensifs déguisés en factures commerciales ou en documents juridiques ont été utilisés pour apparaître comme des pièces jointes légitimes, tandis que des logiciels malveillants ont abusé du chargement latéral des DLL dans des applications légitimes telles que Microsoft Word pour éviter d'être détectés et induire les analystes en erreur. En cas d'exécution réussie, PXA stealer a tiré parti des outils Windows natifs pour déballer et installer l'infostealer, permettant ainsi au malware de se fondre dans le flux de travail standard de l'utilisateur.

Une fois le malware installé, il a commencé à collecter diverses informations sensibles, notamment des mots de passe, des informations de carte de crédit, des captures d'écran, des données de navigateur et des informations sur les portefeuilles de cryptomonnaies. Les données ont ensuite été exfiltrées des machines des victimes via des relais Cloudflare et des chaînes Telegram cryptées, démontrant ainsi comment les attaquants abusent de ces services courants pour dissimuler l'exfiltration et réduire l'empreinte. Telegram a également permis à l'acteur de regrouper et de vendre rapidement des données volées sur des marchés cybercriminels clandestins.

En enquêtant sur le fonctionnement de l'acteur de la menace, l'équipe combinée de chercheurs de SentinelOne et de BSL a découvert que l'acteur avait exécuté PXA stealer sur l'un de ses propres ordinateurs de développement personnel et avait ainsi pu obtenir des données de connexion et de mot de passe visibles provenant de la machine compromise de l'acteur. Cela a permis à l'équipe de recherche d'avoir un très rare aperçu « dans les coulisses » d'une grande partie des outils, des techniques et de l'infrastructure back-end que PXA stealer utilisait pour développer et déployer sa campagne de malware. Pour en savoir plus sur les données que nous avons pu collecter à la suite d'une erreur commise par cet acteur malveillant, lisez la deuxième partie de notre blog PXA Stealer : À la poursuite d'un fantôme : PXA Stealer, partie 2.

En fin de compte, cette campagne montre comment les acteurs de la menace exploitent efficacement des logiciels fiables, des types de fichiers familiers et des plateformes établies pour contourner les solutions de détection des terminaux et induire en erreur les analystes de sécurité expérimentés. Il met également en évidence la manière dont les cybercriminels affinent continuellement leurs tactiques et leurs techniques pour étendre leurs opérations. La complexité et la sophistication de leurs attaques rappellent aux entreprises qu'elles doivent adopter de solides pratiques de cybersécurité et garder une longueur d'avance sur l'évolution des menaces.

Pour plus d'informations sur PXA Stealer, consultez la première partie de notre série PXA Stealer sur le blog de Beazley Security Labs : Ghost in the Zip | Le nouveau PXA Stealer et son écosystème basé sur Telegram.

Défis de sécurité pour SonicWALL au troisième trimestre

Une série d'événements ont eu un impact sur les clients et les services de SonicWALL au troisième trimestre, et leurs répercussions se sont poursuivies au cours de la période de publication de ce rapport. Début août, les équipes de sécurité ont commencé à observer un grand nombre de déploiements de rançongiciels Akira, finalement liés à des compromissions du VPN SonicWALL. En raison du grand nombre d'incidents signalés, les chercheurs en sécurité ont commencé à s'inquiéter de la possibilité qu'un nouvel exploit 0-day soit utilisé comme arme par le groupe de rançongiciels.

SonicWall a donc publié un avis pour reconnaître la campagne et a ouvert une enquête à ce sujet. Dans un premier temps, SonicWALL a fourni peu de détails, signalant simplement que l'enquête était en cours et demandant aux organisations utilisant les pare-feux d'examiner les journaux, de surveiller les activités suspectes et de désactiver ou de limiter les services SSLVPN aux réseaux fiables. Au fur et à mesure que de nouvelles informations sont apparues, le fournisseur a publié une série de mises à jour sur les incidents tout au long du trimestre.

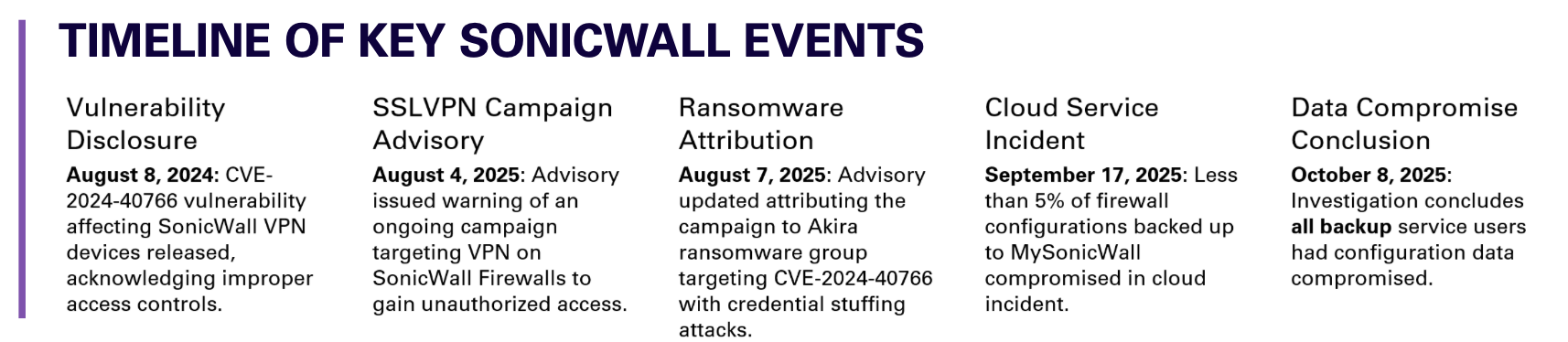

Le calendrier suivant résume les principaux développements survenus au cours du troisième trimestre 2025 :

À la mi-août, SonicWall a mis à jour l'avis de campagne avec une évaluation « hautement fiable » selon laquelle l'activité n'était pas liée à une vulnérabilité non divulguée, mais plutôt à l'exploitation d'une faille précédemment publiée concernant des contrôles d'accès faibles datant d'août 2024. L'avis a été mis à jour en raison de l'ancienne vulnérabilité (CVE-2024-40766), qui avait déjà été exploitée par Akira. Bien que les détails soient restés limités, l'avis de SonicWall à ce sujet soutient que la campagne a été limitée à moins de 40 incidents, dont beaucoup étaient liés à des migrations de pare-feu au cours desquelles les anciens mots de passe n'ont pas été réinitialisés sur les appliances. Les chercheurs en sécurité pensent que les opérateurs du rançongiciel Akira ont utilisé des attaques automatisées à grande échelle par bourrage d'informations d'identification pour obtenir un accès initial sur des appareils SonicWALL dotés de configurations plus faibles afin de déployer un ransomware.

À la mi-septembre, SonicWall a dévoilé un violation de données impliquant leur service de sauvegarde dans le cloud MySonicWALL. Le service cloud peut être utilisé par les clients qui s'y inscrivent pour stocker et sauvegarder des configurations de pare-feu sensibles. Le fournisseur avait initialement révélé qu'un acteur malveillant avait accédé aux sauvegardes de configuration du pare-feu pour un petit sous-ensemble de clients, indiquant que moins de 5 % des sauvegardes de configuration stockées avaient peut-être été compromises. Les fichiers de sauvegarde contenaient les configurations des appareils, les données de configuration du VPN et les informations d'identification administratives cryptées.

Alors que l'enquête se poursuivait, SonicWALL a révisé ses conclusions et a révélé par la suite que tous les utilisateurs du service de sauvegarde MySonicWALL étaient concernés. ce qui signifie que les attaquants avaient compromis les fichiers de configuration sensibles de chaque client utilisant le service.

Bien qu'aucun lien ne puisse être établi entre la campagne VPN SonicWALL largement réussie d'Akira et la violation du service cloud MySonicWALL qui a suivi, ces événements constituent une menace superposée pour les clients utilisant la gamme de produits d'appliance réseau de SonicWALL. À l'avenir, Beazley Security s'attend à ce que les acteurs de la menace en possession des configurations volées exploitent les fichiers de sauvegarde compromis pour lancer de futures attaques ciblées.

Sources

- https://labs.beazley.security/advisories/BSL-A1109

- https://labs.beazley.security/advisories/BSL-A1118

- https://labs.beazley.security/advisories/BSL-A1125

- https://labs.beazley.security/advisories/BSL-A1138

- https://labs.beazley.security/articles/ghost-in-the-zip-or-new-pxa-stealer-and-its-telegram-powered-ecosystem

- https://labs.beazley.security/articles/chasing-a-ghost-pxa-stealer-part-2

- https://operation-endgame.com/news/

- https://www.sonicwall.com/support/product-notification/product-notice-sslvpn-and-ssh-vulnerability-in-sonicos/250107100311877

- https://www.sonicwall.com/support/notices/gen-7-and-newer-sonicwall-firewalls-sslvpn-recent-threat-activity/250804095336430

- https://www.sonicwall.com/support/knowledge-base/mysonicwall-cloud-backup-file-incident/250915160910330

- https://labs.withsecure.com/publications/tamperedchef

- https://www.trendmicro.com/en_us/research/25/i/evilai.html

- https://www.cisa.gov/news-events/directives/ed-25-03-identify-and-mitigate-potential-compromise-cisco-devices

- https://blog.checkpoint.com/executive-insights/hexstrike-ai-when-llms-meet-zero-day-exploitation/

- https://www.comparitech.com/news/ransomware-gang-says-it-hacked-pennsylvanias-attorney-general/

- https://www.reuters.com/world/asia-pacific/cybercriminals-claim-hack-japans-asahi-group-2025-10-07/

Résumé

Au troisième trimestre, Beazley Security Labs a observé des tendances intéressantes émergeant dans les communautés de cybercriminels utilisant des rançongiciels et des campagnes d'attaques avancées ciblant les vulnérabilités de technologies très connues. Au cours du trimestre, nous avons également publié une nouvelle étude décrivant une nouvelle méthode de diffusion d'informations qui s'est efforcée de dissimuler des malwares à l'aide de fichiers légitimes. Malheureusement pour un acteur de la menace, nos chercheurs ont exploité des erreurs pour jeter un coup d'œil rare derrière le rideau sur les outils et l'infrastructure d'un acteur de la menace. Dans ce rapport, nous allons décrire l'attaque en détail, avec des liens vers les recherches et analyses détaillées.

En outre, plusieurs vulnérabilités critiques ont été révélées dans les principales technologies des entreprises au troisième trimestre, ce qui a accru les risques pour les organisations et a incité Beazley Security Labs (BSL) à émettre 38 % d'avis supplémentaires à ses clients en réponse à une exploitation active.

Poursuivant la tendance du deuxième trimestre, nos enquêtes ont montré que l'utilisation d'informations d'identification compromises restait le point d'entrée le plus utilisé pour les attaques de rançongiciels, et que les attaques contre des solutions VPN accessibles au public permettaient aux acteurs d'accéder aux données des environnements des victimes et de les exfiltrer. Une campagne prolongée menée par le groupe de rançongiciels Akira ciblant les appareils SonicWALL a contribué à ces niveaux d'activité élevés. Ce trimestre, SonicWALL a été confrontée à une faille majeure dans son service cloud, notamment en matière de sauvegardes de configuration sensibles des appareils SonicWALL clients.

L'analyse des modèles d'attaque à l'aide de la télémétrie Managed eXtended Detection and Response (MXDR) de Beazley Security a révélé une dépendance accrue au référencement et à l'empoisonnement des publicités pour tromper les utilisateurs finaux. Cette technique permet aux attaquants de diffuser des logiciels malveillants directement sur les terminaux des victimes, contrairement aux attaques d'ingénierie sociale traditionnelles telles que le vol d'informations d'identification activé par le phishing.

À la suite d'efforts tels que Opération ENDGAME qui a bouleversé les principales familles de voleurs d'informations, nous avons observé l'émergence de nouveaux voleurs d'informations ou de moins en moins connus pour répondre à la demande sur les marchés criminels clandestins. En août, par exemple, Beazley Security a constaté une augmentation de l'activité de Rhadamanthys infostealer, ce qui témoigne de la demande continue pour ces services banalisés. Des détails supplémentaires sont présentés plus loin dans ce rapport.

Le rapport de ce trimestre décrit l'activité et les tendances en matière de menaces et fournit des informations qui aideront votre organisation à renforcer sa préparation pour le reste de l'année 2025.

Principaux points à retenir du troisième trimestre 2025

- Les mois d'août et septembre ont connu une forte augmentation de l'activité liée aux rançongiciels, ces mois représentant respectivement 26 % et 18 % des incidents de rançongiciels signalés au cours du dernier semestre.

- Akira, Qilin et INC Ransomware ont représenté 65 % de tous les cas de rançongiciels, ce qui témoigne d'une augmentation significative de l'activité des principaux opérateurs de rançongiciels.

- Les vulnérabilités exploitées connues détectées par l'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) ont chuté de 26 %, mais les attaquants ont mené plusieurs campagnes d'exploitation à fort impact.

- Les vulnérabilités critiques des appareils d'accès à distance Cisco et NetScaler attiraient de plus en plus l'attention des attaquants.

- Les attaques contre les appareils SonicWALL par le groupe de rançongiciels Akira se sont accélérées au troisième trimestre, suivies d'une importante violation de données MySonicWALL qui a eu un impact sur toutes les organisations utilisant le service cloud de sauvegarde.

Revue trimestrielle sur les ransomwares

La comparaison des incidents de rançongiciels signalés ci-dessous (figure 1) montre comment les principaux secteurs d'activité ont été affectés par les campagnes de rançongiciels au fil du temps. Les variations entre les trimestres ne reflètent pas nécessairement une hausse ou une baisse de la menace globale des attaques de rançongiciels, mais peuvent indiquer une évolution du ciblage des acteurs de la menace, ainsi que la volonté de divulgation des victimes lorsqu'elles sont touchées par des incidents liés à des rançongiciels.

Les tendances observées au cours des deux derniers trimestres indiquent que la répartition des incidents liés aux rançongiciels est restée constante entre les secteurs, même si certains secteurs ont enregistré une plus forte concentration des activités signalées.

Les secteurs orientés vers les services, tels que les services commerciaux et professionnels, ont continué de connaître une augmentation du nombre d'incidents liés aux rançongiciels signalés au troisième trimestre de 2025. La tendance suggère que les groupes de rançongiciels ont réussi à cibler ces organisations, tandis que les segments de l'industrie, de la santé et de l'éducation sont restés relativement stables. Les institutions financières, les entités gouvernementales et le commerce de détail ont connu une légère baisse du volume relatif des cas de rançongiciels.

La figure 2 illustre les incidents liés aux rançongiciels signalés au cours des six derniers mois. Le mois d'août a connu une forte hausse des incidents signalés, tandis que le mois de septembre s'est maintenu à un niveau élevé. La hausse du nombre d'incidents signalés s'inscrit dans le cadre d'une vaste campagne menée par les opérateurs du ransomware Akira, expliquée en détail plus loin dans ce rapport.

Comme prévu, l'activité surveillée sur les sites de fuite d'acteurs malveillants a augmenté en fonction des incidents de rançongiciels signalés, les publications sur les sites de fuite ayant augmenté de 11 % entre le deuxième et le troisième trimestre. Ces sites de fuite sont gérés par des groupes de rançongiciels dans le but de faire pression sur les victimes et de les inciter à payer, et le volume du site peut indiquer l'activité de la campagne menée par divers acteurs.

Les données provenant des sites de fuite ne tiennent toutefois pas compte des incidents qui n'ont pas été publiés par l'auteur de la menace. Les acteurs de la menace choisissent parfois d'empêcher des organisations spécifiques d'accéder à leurs sites de fuite en raison de décisions de ciblage internes, du paiement rapide d'une rançon ou dans le cadre de « négociations » avec les organisations victimes. Les publications sur les sites de fuite souffrent également d'un décalage, des jours ou des semaines entre le compromis, les processus de négociation et, enfin, la divulgation publique. Cela est parfois signalé avec un léger décalage entre les pics d'incidents signalés et l'activité sur le site de la fuite, comme le montrent les données du troisième trimestre. Un pic de signalements d'incidents en août a été suivi d'une augmentation du nombre de publications sur les sites de fuites publiques en septembre.

Les opérateurs de rançongiciels Qilin et Akira ont notamment été les principaux contributeurs aux divulgations de sites de fuite surveillées par Beazley Security Labs au cours du troisième trimestre. Qilin a enregistré 271 publications, tandis qu'Akira a suivi avec 167 publications. Cette activité externe est étroitement liée aux enquêtes sur les rançongiciels menées par Beazley Security en réponse aux incidents au cours de la période.

Acteurs et comportements liés aux ransomwares

Par rapport aux enquêtes menées par Beazley Security le trimestre dernier, le troisième trimestre a connu un changement significatif dans l'attribution des rançongiciels. Akira est à l'origine de la plus grande partie des cas de rançongiciels sur lesquels Beazley Security a enquêté, soit plus de 20 % de plus que le deuxième groupe le plus actif, Qilin. L'augmentation spectaculaire de l'activité d'Akira reflète probablement l'exploitation continue par le groupe des vulnérabilités du VPN SonicWall, ce qui lui a permis de victimiser efficacement les organisations utilisant ces produits.

Nous avons également constaté un changement dans la concentration et la répartition des acteurs de la menace impliqués dans les cas de rançongiciels. La catégorie « Autres », qui comprend les acteurs de menaces moins connus, est passée de 40 % des cas le trimestre dernier à 16 % au troisième trimestre. Notamment, les trois principaux groupes de rançongiciels représentaient 65 % de tous les cas, ce qui témoigne d'une augmentation significative de l'activité des principaux opérateurs de rançongiciels. Ce changement peut également indiquer des revers opérationnels parmi les groupes les moins compétents ou les moins actifs au cours du trimestre.

Parmi les acteurs des rançongiciels observés par les équipes de réponse aux incidents de Beazley Security, les trois groupes représentant la plus grande partie des enquêtes menées au cours du trimestre sont détaillés ci-dessous :

• Akira

Actif depuis début 2023, Akira obtient généralement un accès initial en exploitant les faiblesses des appareils VPN et des services à distance. Au troisième trimestre, ils ont largement tiré parti du bourrage d'informations d'identification et des attaques par force brute, ciblant de manière opportuniste des systèmes non corrigés ou des informations d'identification faibles. L'augmentation de leur activité au cours du trimestre en matière de ciblage des appareils SonicWALL est détaillée plus loin dans ce rapport et est emblématique de cette approche. Ils ont capitalisé sur les vulnérabilités des appareils pour cibler divers secteurs, notamment l'éducation, la fabrication et l'informatique. Akira a été à l'origine d'environ 39 % des cas d'intrusion de Beazley Security au troisième trimestre et a revendiqué 167 publications sur son site de fuite public ce trimestre.

• Qilin

Également connu sous le nom d'Agenda, Qilin a été observé pour la première fois par des chercheurs en sécurité vers juillet 2022. Le groupe, comme la plupart des opérateurs de rançongiciels modernes, pratique la double extorsion et exfiltre les données avant de les chiffrer. Le groupe verse des rançons à la fois pour le déchiffrement au cas où les victimes ne disposent pas de sauvegardes fiables et pour la promesse de supprimer les données volées une fois payées. Ils sont connus pour exploiter leurs victimes par le biais d'e-mails de phishing, de pièces jointes malveillantes et en utilisant à mauvais escient des informations d'identification faibles pour accéder via les services du protocole RDP (Remote Desktop Protocol). Ce trimestre, les intervenants de Beazley Security ont observé que Qilin avait obtenu un accès initial à des environnements en forçant brutalement les informations d'identification VPN des utilisateurs distants et en abusant des informations d'identification compromises valides. Le groupe est lié à de nombreuses cyberattaques de premier plan, notamment récent incident très médiatisé visant un fabricant de bière japonais. Qilin a été à l'origine d'environ 18 % des cas d'intrusion de Beazley Security au troisième trimestre et a revendiqué 271 publications sur son site de fuite public ce trimestre.

• INC Ransomware

INC Ransomware, connu pour avoir déployé un ransomware du même nom, a été observé pour la première fois en juillet 2023. Le groupe utilise une combinaison de phishing, de vol d'informations d'identification et d'exploitation opportuniste des appareils d'entreprise exposés pour obtenir un premier accès. Depuis leur création, ils ont fait preuve de peu de discrimination dans les secteurs qu'ils attaquent, mais des activités récentes les ont liés à attaques contre des organisations de santé et des cibles du secteur public. INC Ransomware a été à l'origine d'environ 8 % des cas signalés par Beazley Security IR au troisième trimestre et a généré 119 publications sur son site de fuite public ce trimestre. Les intervenants de Beazley Security ont observé que le groupe avait utilisé des informations d'identification valides et compromises pour accéder aux environnements des victimes via un VPN et Remote Desktop.

Accès initial entraînant le déploiement de rançongiciels

Les méthodes d'accès initial, telles que l'exploitation de services exposés, le phishing ou l'utilisation d'informations d'identification valides volées, peuvent donner un aperçu des tactiques utilisées par les opérateurs de rançongiciels pour obtenir un accès initial. En analysant les enquêtes de Beazley Security, nous pouvons suivre l'évolution des tendances des opérateurs afin d'identifier les opportunités de réduction des risques.

Comme pour le deuxième trimestre, notre analyse a conclu que le point d'entrée le plus courant était l'utilisation d'informations d'identification valides et compromises pour accéder à l'infrastructure VPN, dont la distribution a continué de croître ce trimestre. Cette tendance souligne l'importance de s'assurer que l'authentification multifactorielle (MFA) est configurée et de protéger les solutions d'accès à distance, et que les équipes de sécurité surveillent et contrôlent de manière compensatrice tous les comptes pour lesquels des exceptions MFA ont été mises en place.

L'exploitation des systèmes et services connectés à Internet a légèrement augmenté, tandis que les compromissions via les services de bureau à distance (RDS) et les attaques contre la chaîne d'approvisionnement ont diminué.

Bien que l'accès aux VPN basé sur des informations d'identification soit resté le point d'entrée le plus courant, un sous-ensemble important d'enquêtes a révélé une campagne prolongée menée par les opérateurs de rançongiciels Akira compromettant les appliances de sécurité SonicWALL. Dans les cas où l'attribution était établie, le groupe obtenait systématiquement l'accès en utilisant des informations d'identification valides lors d'attaques par bourrage d'informations d'identification contre les services SonicWALL SSLVPN, en exploitant des contrôles d'accès faibles tels que l'absence de MFA et des politiques de verrouillage insuffisantes sur l'appareil.

Pour aggraver les attaques croissantes contre ces appareils, SonicWALL a révélé fin septembre que son Le service de sauvegarde dans le cloud MySonicWALL a été compromis. Les données compromises comprenaient des configurations de pare-feu sensibles de toutes les organisations ayant opté pour le service de sauvegarde dans le cloud, y compris des informations d'identification cryptées qui peuvent être utilisées de manière abusive par les acteurs de la menace pour obtenir un accès initial. Un compte rendu détaillé des incidents de SonicWALL et de la campagne d'Akira est disponible dans la section Threat Landscape de ce rapport.

Un sous-ensemble plus restreint mais remarquable de cas de rançongiciels a débuté par des attaques d'empoisonnement liées à l'optimisation des moteurs de recherche (SEO) et des publicités malveillantes, observées comme méthode utilisée pour l'accès initial dans le cadre de certaines enquêtes sur le ransomware Rhysida. Cette technique place les sites Web contrôlés par des acteurs malveillants en tête des résultats de recherche par ailleurs fiables, incitant les utilisateurs à télécharger de faux outils de productivité et d'administration tels que des éditeurs PDF. Ces outils peuvent être utilisés comme chevaux de Troie avec différentes charges utiles de malwares, en fonction des objectifs des acteurs malveillants, et peuvent potentiellement permettre aux acteurs de la menace de prendre pied directement sur le terminal d'un réseau. L'attaque est efficace car elle contourne les autres protections traditionnelles d'ingénierie sociale, telles que les filtres de messagerie qui empêchent les attaques de phishing. D'autres campagnes d'attaque alimentées par ce logiciel trojanisé ont été observées par les équipes MDR de Beazley Security et sont documentées dans la section Tendances et aperçu ci-dessous.

Tendances et aperçu de Beazley Security MDR

Tout au long du troisième trimestre, les équipes MDR de Beazley Security ont observé une activité adverse soutenue ciblant les clients. Chaque incident a été mappé par rapport au framework MITRE ATT&CK afin de fournir une visibilité sur le comportement des adversaires et de comprendre les tendances des modèles d'attaque.

La plupart des activités observées se sont produites entre le début et le milieu du cycle de vie des attaques du MITRE. C'est là que les acteurs de la menace s'efforcent d'établir l'accès, d'inciter les victimes à exécuter des programmes malveillants pour obtenir des informations d'identification et de pénétrer plus loin dans un réseau.

Les données sur les incidents du troisième trimestre montrent une dépendance accrue à l'égard de la détonation des logiciels malveillants sur les terminaux, comme en témoigne la catégorie Exécution du framework, son occurrence étant en hausse par rapport au deuxième trimestre. Cette tendance indique que les acteurs de la menace s'orientent vers des méthodes plus agressives. Plutôt que de s'appuyer sur des tactiques d'ingénierie sociale traditionnelles, les attaquants tentent de s'implanter en incitant les victimes à exécuter directement des malwares.

Empoisonnement SEO et outils trojanisés

L'un des facteurs observés a été l'efficacité croissante de Campagnes d'empoisonnement SEO. L'empoisonnement du référencement est une technique par laquelle les acteurs de la menace manipulent le classement des moteurs de recherche pour promouvoir des sites Web malveillants ou compromis en haut des résultats de recherche. Ces sites Web malveillants imitent fréquemment des pages de téléchargement légitimes pour les outils de productivité et d'administration les plus populaires.

Cette technique s'est révélée efficace car elle nécessite une interaction minimale avec la victime et exploite la confiance inhérente dans les résultats des moteurs de recherche. Ces sites sont développés pour proposer des versions trojanisées d'outils de productivité et d'administration populaires tels que des éditeurs PDF, des utilitaires d'accès à distance ou des outils de collaboration. Lorsque les victimes téléchargent et exécutent les applications, celles-ci semblent fonctionner comme prévu tout en mettant en place de manière néfaste des mécanismes de persistance secondaires. Certaines variantes de ces faux outils sont encore plus difficiles à détecter par les fournisseurs de protection des terminaux, car ils ne téléchargent pas ou n'exécutent pas immédiatement des charges utiles malveillantes, mais ils planifient et installent des logiciels malveillants, tels que des infostealers, ultérieurement via des mises à jour malveillantes. Cette technique de blocage permet à un plus grand nombre de victimes de télécharger le malware avant que les fournisseurs de sécurité ne s'en emparent, ce qui rend les campagnes encore plus prolifiques.

Cela permet aux attaquants d'ignorer les étapes de reconnaissance traditionnelles pour exécuter des programmes malveillants. Le résultat confirme qu'il est essentiel de déployer un ensemble complet de contrôles de sécurité, notamment un filtrage amélioré des navigateurs Web et une sensibilisation des utilisateurs finaux, afin de lutter contre l'évolution des tactiques.

Au cours du troisième trimestre, les équipes MDR de Beazley Security ont observé plusieurs incidents au cours desquels des victimes ont été incitées à télécharger de faux outils de productivité, principalement sous la forme d'utilitaires PDF, alors que des acteurs de la menace lançaient des vagues de campagnes de référencement de grande envergure. Notamment, la campagne EvilAI (décrit dans une étude menée par Trend Micro) a démontré comment certains attaquants utilisent l'IA pour générer du code et des skins destinés à dissimuler des malwares. Les faux outils étaient habillés de noms tels que « Recipe Lister » et « PDF Editor » et distribués via des manipulations SEO et des publicités malveillantes. Des acteurs de la menace ont également été observés en train d'emballer les faux outils avec des signatures numériques valides dans le but d'échapper davantage à la détection. Pour les entreprises, ces menaces soulignent la nécessité de mettre en place des protections approfondies, telles que le filtrage Web, la visibilité des terminaux et une formation de sensibilisation à la sécurité organisationnelle pour lancer les campagnes.

Informations d'identification valides et volées

Accès aux informations d'identification les tentatives ont également augmenté en termes de distribution, en s'alignant sur les acteurs de la menace qui exploitent des informations d'identification volées à la suite de violations de données, utilisent des configurations d'appareils de sécurité divulguées et achètent des informations d'identification compromises. Comme indiqué ci-dessus, de nombreuses intrusions observées ont commencé par des attaquants utilisant des informations d'identification valides mais compromises. Ce schéma montre à quel point la banalisation des informations d'identification volées reste une approche efficace pour permettre aux attaquants d'accéder sans autorisation à un réseau. Cela souligne également la nécessité pour les organisations d'investir dans la sécurité et de renforcer leurs environnements grâce à des contrôles d'identité modernes. Si un attaquant obtient des informations d'identification valides et compromises, des protections telles que des politiques complètes de MFA et d'accès conditionnel contribuent à réduire les risques et peuvent alerter les équipes de sécurité en cas de tentative d'intrusion.

Tendances en matière d'identification des attaques

Comme mentionné ci-dessus, le comportement contradictoire continue d'évoluer et la télémétrie MDR révèle un léger changement dans notre cumul des étapes d'attaque de haut niveau au cours des deux derniers trimestres.

Tout comme au deuxième trimestre, la majorité des incidents liés au MDR ont été maîtrisés au début et au milieu de l'attaque. Il y a notamment eu un changement, de plus en plus de menaces passant à des phases d'attaque intermédiaires ce trimestre. Cette tendance correspond à la détection de tentatives d'exécution malveillantes sur les terminaux des victimes, dont beaucoup ont été provoquées par une recrudescence des campagnes d'empoisonnement du référencement, utilisant parfois de faux logiciels qui « attendent » de recevoir des mises à jour malveillantes pour contourner les solutions anti-malware traditionnelles pour les terminaux.

Tendances et aperçu des vulnérabilités

Au troisième trimestre 2025, plus de 11 700 nouvelles vulnérabilités ont été divulguées publiquement. Parmi ceux-ci, près de 1 800 étaient considérés comme présentant un risque élevé, ce qui signifie qu'ils pouvaient être exploités à distance et risquaient de provoquer des dommages s'ils n'étaient pas corrigés.

Parmi celles-ci, 29 vulnérabilités ont été confirmés comme étant activement exploités dans la nature, selon l'Agence de cybersécurité et de sécurité des infrastructures (CISA). Ces « vulnérabilités exploitées connues » (KEV) sont particulièrement importantes car elles représentent des menaces et des impacts réels.

*Les avis critiques de la BSL sont mis à la disposition du public ici.

Au troisième trimestre, l'activité s'est poursuivie, le nombre de vulnérabilités récemment publiées restant stable par rapport au deuxième trimestre, mais le nombre de vulnérabilités ajoutées au KEV de la CISA a chuté de 26 %. Bien que moins de vulnérabilités aient été confirmées comme étant activement exploitées par la source faisant autorité, cela ne signifie peut-être pas une réduction du risque. Bien que les attaquants ciblent moins de vulnérabilités, les campagnes dans lesquelles ils sont utilisés peuvent avoir plus d'impact.

Laboratoires de sécurité Beazley (BSL) a publié 11 réponses consultatives « jour zéro » (0 jour), soit une augmentation de 38 % par rapport au deuxième trimestre. Ces types de vulnérabilités sont exploités avant que les fournisseurs ne publient un correctif et sont souvent utilisés dans le cadre de campagnes ciblées et imminentes.

Voici quelques campagnes d'exploitation percutantes que Beazley Security a suivies au troisième trimestre :

- Vulnérabilité de type 0-day dans Microsoft SharePoint « ToolShell » (CVE-2025-53770)

Ce trimestre, une vulnérabilité très importante, connue sous le nom de « ToolShell », a affecté les installations de Microsoft SharePoint Server sur site. La faille permettait aux attaquants d'exécuter du code à distance sur des installations vulnérables sans nécessiter d'authentification. La campagne d'attaque a fonctionné en envoyant une charge utile spécialement conçue pour exploiter les faiblesses de la manière dont SharePoint gérait certains trafics de requêtes Web. En cas d'exploitation réussie, les attaquants extrayaient les clés cryptographiques du serveur, puis les utilisaient pour mieux contrôler les sites vulnérables, installer des webshells et exfiltrer des données. Microsoft a publié des correctifs et a recommandé aux clients concernés de changer leurs clés cryptographiques. BSL a publié cet avis sur la campagne d'attaque. - CrushFTP (CVE-2025-54309)

Ce trimestre, une autre vulnérabilité critique a touché CrushFTP, une plateforme de transfert de fichiers sécurisée sur Internet largement utilisée par les organisations. Le support technique de CrushFTP pensait que les attaquants avaient réussi à rétroconcevoir un correctif antérieur au produit et à découvrir un contournement de l'authentification à distance dans un composant souvent utilisé pour les échanges de fichiers interentreprises. Suivi en tant que CVE-2025-54309, cette faille de 0 jour a permis à des attaquants non authentifiés d'accéder aux serveurs, aux données et aux fonctions administratives de CrushFTP du logiciel. Ce n'est pas la première fois que CrushFTP fait face à des campagnes d'exploitation ciblant des vulnérabilités critiques. Le trimestre dernier, CVE-2025-31161 a également permis des attaques à distance non authentifiées visant à compromettre la plateforme. - Les attaquants exploitent les vulnérabilités critiques de Cisco dans leurs campagnes

Au troisième trimestre, les attaquants ont de plus en plus ciblé l'infrastructure et les appareils périphériques Cisco dans le cadre de campagnes visant à exploiter les failles de l'accès à distance et des services réseau. Dans le cadre d'une campagne, un acteur averti a exploité des vulnérabilités (CVE-2025-20333 et CVE-2025-20363) dans les composants VPN Cisco ASA pour obtenir un accès non autorisé aux environnements, ce qui a conduit la CISA à publier ce directive obligeant les agences fédérales américaines à soumettre les données de base des appareils concernés et à vérifier l'absence de signes de compromission.

Une autre campagne a attaqué une faille critique dans le système d'exploitation sous-jacent (IOS) de Cisco avec un protocole de gestion réseau activé (SNMP). L'équipe de réponse aux incidents de Cisco a confirmé l'exploitation réussie de cette vulnérabilité (CVE-2025-20352) dans la nature, ce qui a amené CISA à l'ajouter à la base de données exploitées connues (KEV). Une campagne documentée a par la suite été intitulée »Zero Disco» et a démontré que des acteurs malveillants déployaient des rootkits sur certains périphériques réseau Cisco concernés. - CITRIXBLEEDS (Encore une fois)

Citrix NetScalers est une solution de réseau de périmètre largement utilisée dans les environnements d'entreprise, servant de passerelle entre les utilisateurs et les applications internes. Les services aident les entreprises à gérer et à sécuriser l'accès aux applications, aux services cloud et aux postes de travail distants. De ce fait, les services NetScaler deviennent une cible de grande valeur pour les attaquants.

Deux campagnes distinctes documentées dans les récents avis de BSL indiquent que des attaquants ciblent à plusieurs reprises les appliances pour tenter de compromettre les organisations. Le premier, signalé à la fin du deuxième trimestre, s'appelait »Citrix Bleed 2», en raison de sa similitude de vulnérabilité avec le premier incident CitrixBleed en 2023, au cours duquel des attaquants ont pu extraire des informations de session sensibles et contourner l'authentification suite à une faille de fuite de mémoire (CVE-2023-4966).

La deuxième faille, la plus récente (CVE-2025-7775) a permis à des attaquants non authentifiés d'exécuter du code à distance sur les NetScalers concernés présentant des configurations vulnérables. Citrix a confirmé l'exploitation active de la vulnérabilité dans la nature sur certaines implémentations de NetScaler, ce qui a amené la CISA à ajouter la vulnérabilité à sa base de données KEV et à signaler des implants Webshell déployés sur des appliances compromises. En particulier, CheckPoint observations signalées d'acteurs de la menace discutant de la manière d'utiliser cette vulnérabilité comme une arme à l'aide d'outils d'IA offensifs pour faciliter les efforts de reconnaissance et la génération d'exploits en mode zéro.

Alors que les vulnérabilités exploitées ajoutées au KEV de la CISA ont connu une tendance à la baisse au troisième trimestre, l'augmentation des campagnes d'attaques suivies par Beazley Security Labs indique que les attaquants exploitent les systèmes plus rapidement avant que les fournisseurs et les administrateurs système ne puissent les corriger. Cela s'est traduit par une exploitation à plus grande échelle des services d'entreprise essentiels au cours du trimestre.

Cette tendance souligne la nécessité de pratiquer la gestion des vulnérabilités comme une discipline continue, afin que les organisations comprennent les vulnérabilités graves et y remédient le plus rapidement possible. Dans certaines situations, cela peut impliquer la mise en œuvre de mesures d'atténuation temporaires ou le verrouillage de l'accès au réseau jusqu'à ce que des correctifs critiques puissent être fournis.

En outre, les organisations doivent partir du principe que les appareils extrêmement vulnérables exposés à Internet ont peut-être déjà été compromis et mener une enquête appropriée.

Observations dans le paysage des menaces

Infostealer Trends : de l'opération ENDGAME à la montée en puissance de Rhadamanthe

Au deuxième trimestre, Beazley Security a suivi l'impact de l'opération ENDGAME, un effort international d'application de la loi ciblant les infrastructures cybercriminelles. Menée par Europol et Eurojust, l'opération a perturbé un sous-ensemble de familles de malwares de vol d'informations populaires, dont LummaStealer et RedLine. Ces voleurs d'informations sont souvent utilisés pour exfiltrer des informations d'identification, des données de navigateur et d'autres informations sensibles et servent souvent de précurseur au déploiement de rançongiciels.

L'opération ENDGAME a entraîné le démantèlement de plus de 300 serveurs et la saisie de millions de dollars en cryptomonnaies. En conséquence, les volumes de soumissions de VirusTotal pour le malware Lumma ont fortement chuté, ce qui a entraîné une perturbation initiale de l'écosystème des voleurs d'informations, comme illustré ci-dessous.

Grâce à ENDGAME, les forces de l'ordre ont donné un grand succès à Lumma Stealer dans les écosystèmes cybercriminels. Bien que nous ne puissions pas être certains de l'impact exact, sur des forums criminels surveillés par Beazley Security, les administrateurs de Lumma ont indiqué que près de 2 500 de leurs domaines avaient été saisis.

L'hypothèse était que les forces de l'ordre avaient infiltré leurs serveurs en présentant « une certaine vulnérabilité interne dans IDRAC », une console intégrée qui permet aux administrateurs de gérer à distance les serveurs via un réseau. Les administrateurs de Lumma ont indiqué avoir corrigé et désactivé physiquement les interfaces après la compromission. Ils ont également allégué que les forces de l'ordre avaient créé des pages de phishing pour voler des informations d'identification, collecter des adresses IP et demander l'accès aux webcams des clients de Lumma. Peu de temps après la publication de ces informations, le compte « Lumma » a été désactivé du forum darkweb, ce qui a suscité le scepticisme des membres quant à la légitimité de ces allégations. Quoi qu'il en soit, de nombreux consommateurs du service Lumma ont perdu confiance et ont transféré leurs activités vers d'autres « plateformes » de vol d'informations.

Le 17 septembre, les comptes de télégrammes, les chaînes et le bot du marché Lumma Stealer ont été supprimés. Sur un autre forum criminel surveillé par Beazley Security, les administrateurs de Lumma ont déclaré avoir perdu le contrôle des comptes de télégrammes.

Alors que les acteurs de la menace utilisant la plateforme infiltrée d'infostealer étaient de plus en plus inquiets, la communauté a commencé à cibler les personnes soupçonnées d'être impliquées dans le développement de Lumma Stealer. Beazley Security a surveillé une campagne en cours contre les administrateurs de Lumma à partir de fin août, qui a finalement abouti à la publication d'un site Web intitulé « Lumma Rats ». Bien que Beazley Security ne puisse pas confirmer la légitimité ou le motif, le site est censé détenir des informations personnelles identifiables (PII), des dossiers financiers, des mots de passe et des profils de réseaux sociaux de cinq opérateurs de Lumma Stealer.